Description | Beschreibung

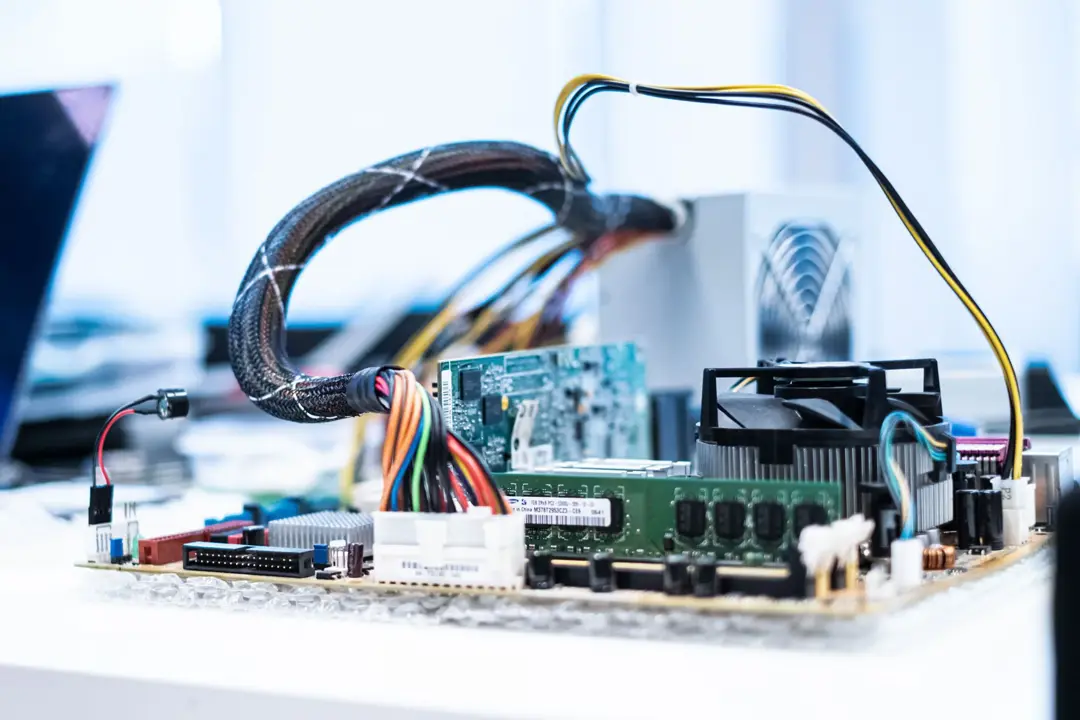

Das IOT ist in großen Teilen “Neuland” (FUSSNOTE UNTEN) und damit weitgehend unreguliert, denn es hat sich noch nicht DER einzig gültige Standard herausgebildet, auf den sich alle Beteiligten einigen können oder auch wollen. Auch wenn das Neuland Zitat der ehemaligen Bundeskanzlerin Merkel in Nerdkreisen immer wieder für einen Lacher gut ist, hat es einen wahren Kern. Denn, obwohl die Technik selbst noch in der Findungsphase ist, greift sie bereits tief in unseren Alltag ein, ändert das Alltagshandeln und ändert den Umgang mit Kulturtechniken. Und das meist ohne Technikfolgenabschätzung. Für einzelne Standards mag es TFAs als Leuchtturmprojekte geben, aber für das Gesamtkonzept IOT existiert bis heute keine Überwachungsgesamtrechnung oder eine umfängliche Folgenabschätzung, erst recht nicht, wenn man die gesellschaftlichen Konsequenzen mitdenkt.

Geräte, Protokolle und User*innen werfen mit Daten nur so um sich. Spezialisierte Datenbroker und Diebe freut das - mit noch unabsehbaren Stolperfallen für die Zukunft. Die Datenerhebung durch das IOT ist nah, wie sie näher nicht sein könnte. Die Privatsphäre rückt dafür umso weiter in die Ferne, obwohl sie ein Menschenrecht ist und und als notwendiges gesellschaftliches Konstrukt erfunden wurde. Oft ist sie unter Druck geraten, wurde aber von der Zivilgesellschaft immer wieder als schützenswert verteidigt. Seit dem Siegeszug der Socialnetworks und dem User-Generated-Content ist ein Teil davon, mit bereits heute spürbaren Konsequenzen, passe`. Mit dem IOT verlieren wir nicht nur die übrigen Fragmente der Privatsphäre, sondern den letzten Rest der Intimsphäre und die vorerst letzte aller Grenzen: unsere Hoheit und Kontrolle über unseren Körper. Dieser Körper ist per Sensorik und Analysetechnik im Visier, an der Vermessung unserer Emotionen wird bereits gearbeitet. Es ist nur noch eine Frage der Zeit, bis unsere Seele auch beziffert und klassifiziert wird.

Neu ist die allumfängliche Verfügbarkeit dieser Technologie außerhalb der Forschung und das Versprechen für ein “smarteres” Leben, das heute nicht mehr unerschwingliche Investitionen in Technik voraussetzt. Das IOT ist der neue Fernseher, alle können sich einen leisten, wer keinen hat, wirkt ausgegrenzt. Man könnte nun ein sehr düsteres Bild malen, welche Grenzüberschreitungen unserer Persönlichkeitssphäre welche gesellschaftlichen Folgen nach sich ziehen und in ein Lamento über die Probleme der Digitalisierung verfallen. Aber da wir hier alle technikbegeistert sind und lieber die Zukunft gestalten, möchte ich statt dessen für eine Verbesserung der Technik plädieren, wo wir mit den Möglichkeiten und der Verbreitung des IOT noch nahezu am Anfang stehen und wo wir uns (noch) auf eine geschickte Planung des Codes verständigen können, anstatt im Nachhinein immer nur den Bugfixes einer nicht zu Ende gedachten Technik hinter her laufen zu müssen.

Die GDPR/DSGVO hat uns allen gezeigt, wie wichtig Bürger*innenrechte in der Digitalisierung sind und welch schützenswertes Gut die Möglichkeit der Entscheidung ist.

Oft gefürchtet, steht die DSGVO heute für ein erfolgreiches Modell der Datenminimierung, der Datenhoheit und der Notwendigkeit, die Folgen abzuschätzen. Auch wenn nach knapp vier Jahren noch immer kleinere Anpassungen in der DSGVO notwendig sind, wurde sie bereits mehrmals kopiert und mit dem DSA ist bereits die nächste große Regulierung auf dem Weg, um die Digitalisierung in Europa in den Rahmen zu setzen, der uns Europäer*innen wichtig sein sollte.

Ich plädiere für ein IOT, das nicht beobachtet, wenn die User*innen es nicht möchten. Ein IOT, das uns nicht zwingt, Daten unter Anerkenntnis von AGBs in Buchlänge wegzugeben, damit Dinge überhaupt funktionieren. Ich plädiere dafür, dass User*innen nicht halbe Programmierer*innen sein müssen, um für sich selbst Folgen von Technik zu minimieren, geschweige denn die Auswirkungen zu erkennen. Und zuletzt möchte ich Geheimnisse, die ich nicht preisgeben möchte, nicht zwangsweise oder heimlich teilen müssen, wenn ich im Beisein des IOT private, intime Zeit verbringe.

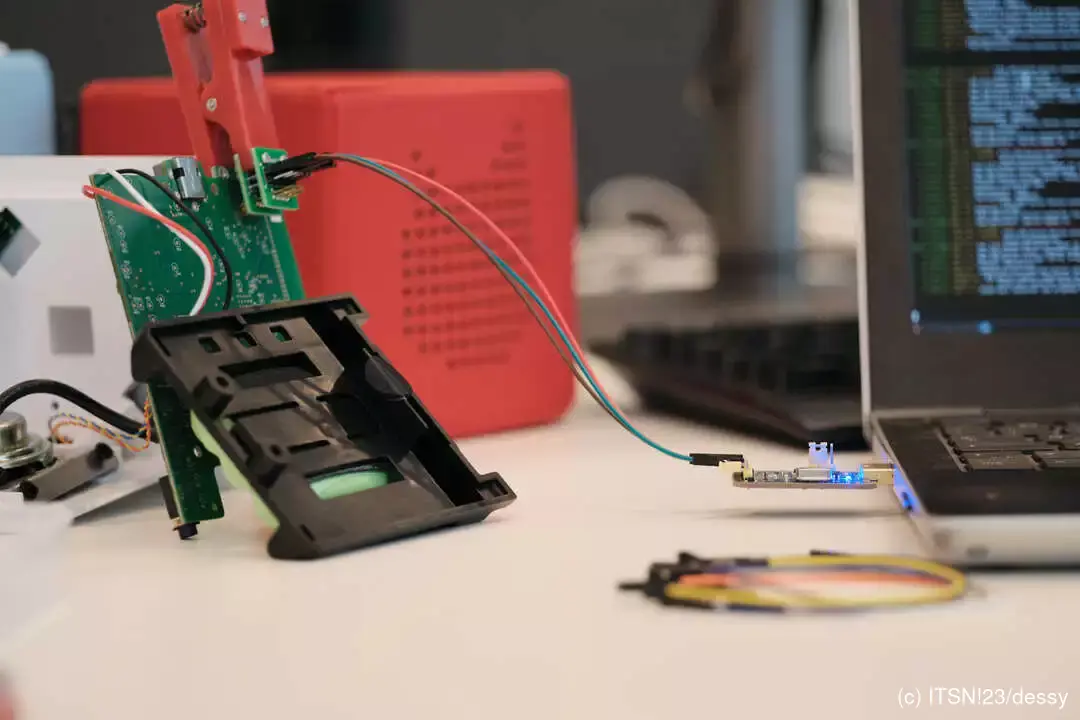

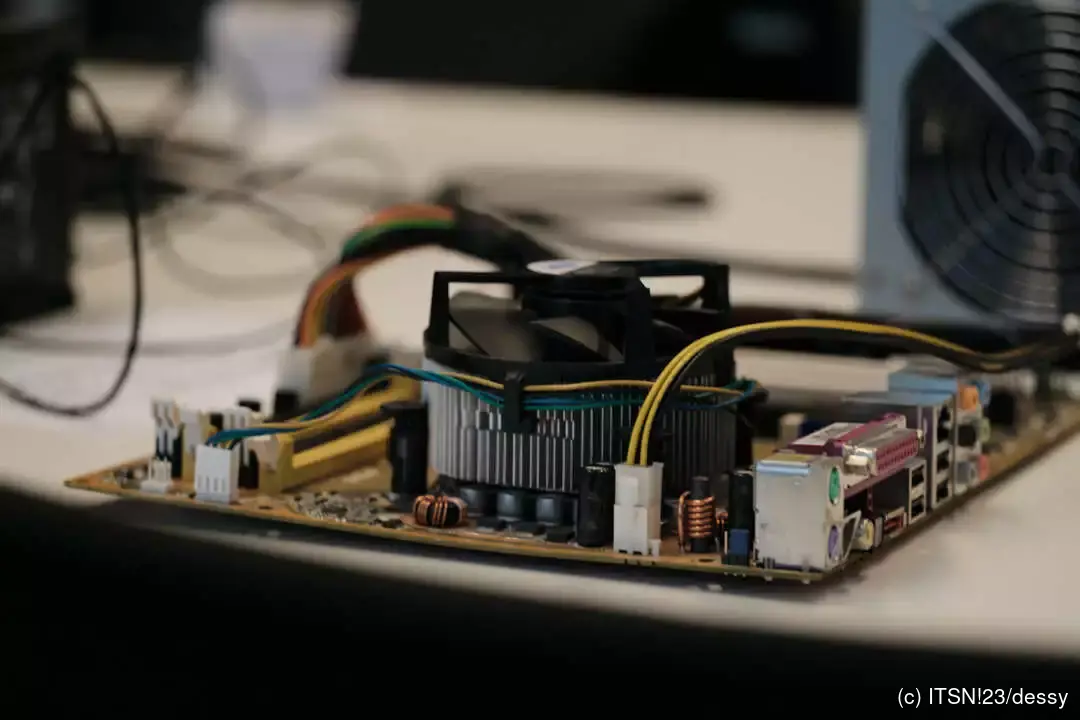

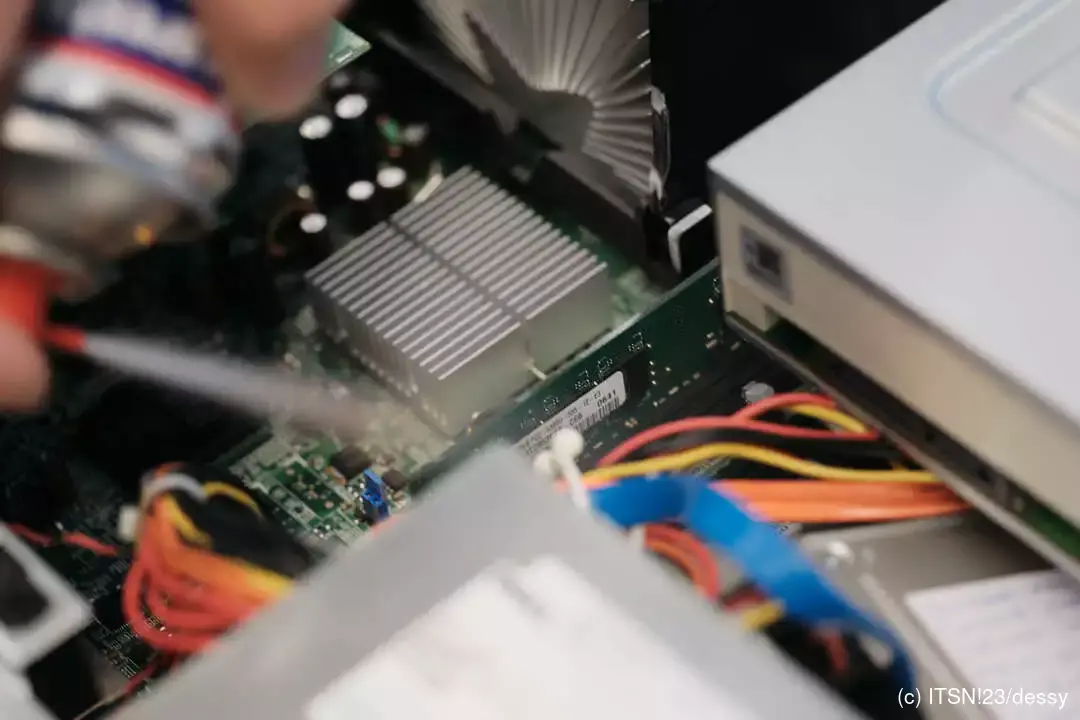

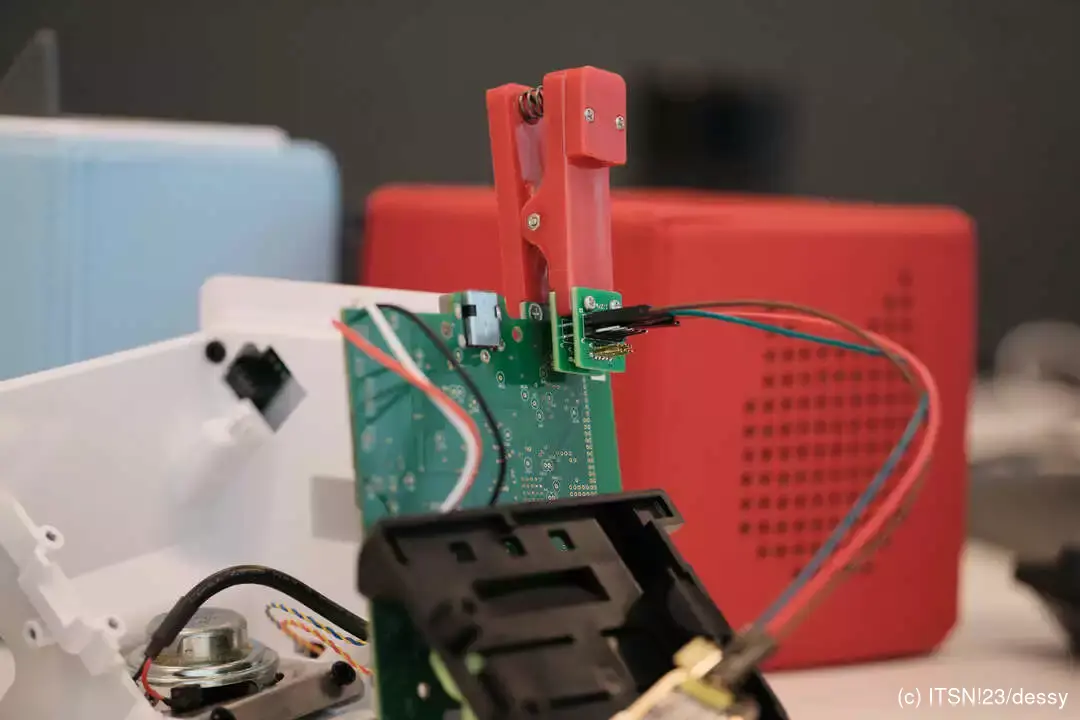

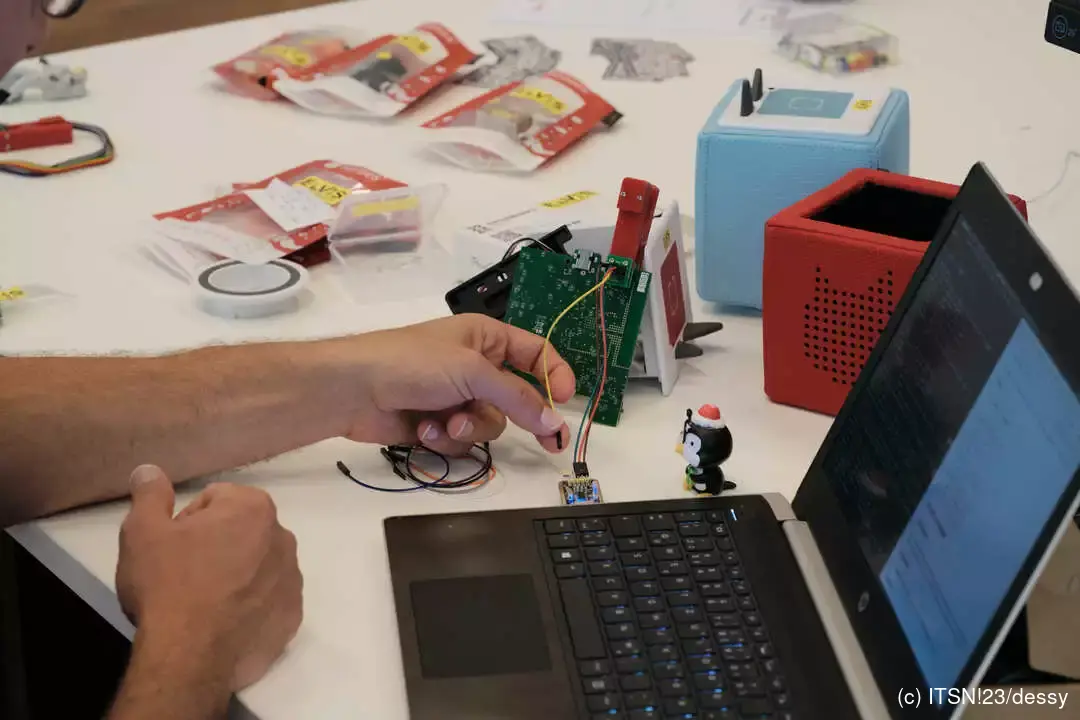

Darüber möchte ich heute mit Ihnen sprechen. Mein Plädoyer richtet sich an Sie als Teilnehmer*innen oder Securityexpert*innen im Umfeld dieser Konferenz. Ich möchte Ihnen anhand von einigen Beispielen den Vorteil des Datenschutzes für die Sicherheit im IOT näher bringen. Wie er geplant, umgesetzt und mitgedacht werden kann und was für Vorteile er letztlich uns allen bietet.

FUSSNOTE:

“Das Internet ist für uns alle Neuland, und es ermöglicht auch Feinden und Gegnern unserer demokratischen Grundordnung, mit völlig neuen Möglichkeiten und völlig neuen Herangehensweisen unsere Art zu leben in Gefahr zu bringen.” Angela Merkel, Quelle: auf einer Pressekonferenz mit US-Präsident Barack Obama am 19. Juni 2013, in Zeit Online Speaker | Sprecher

Name: Petra Schmidt

Affiliation | Affiliation: epicenter.works

Petra Schmidt ist M.A. der Kulturwissenschaft mit langer Nerdexpertise aus Berlin. Sie spricht Python, beschäftigt sich schon seit den 90ern professionell mit Computern, berät seit 2018 Verbände und KMUs zum Datenschutz und entwickelt mit ihnen Digitalisierungsstrategien. Sie gibt Fortbildungen zur digitalen Sicherheit und spricht auf Konferenzen zum Thema Datenschutz, Datensicherheit und über die Notwendigkeit der Privatsphäre. Seit 2021 ist sie Communication Managerin bei epicenter.works - Plattform Grundrechtspolitik und leitet dort Projekte wie zuletzt “ethicsinapps”, in dem ein Manifest für ethische Apps erarbeitet wurde.